SSL-Zertifikate gelten als Grundpfeiler sicherer Kommunikation im Internet. Sie verschlüsseln den Datenaustausch zwischen Servern und Nutzern und schaffen Vertrauen durch verifizierte Identitäten. Weniger bekannt ist jedoch, dass genau diese Zertifikate unter bestimmten Umständen unbeabsichtigt Informationen preisgeben können – mit potenziell erheblichen sicherheitsrelevanten Folgen.

Der Grund liegt in der Transparenzpflicht für Zertifikate. Öffentliche Certificate-Transparency-Logs, die ursprünglich zur Bekämpfung missbräuchlich ausgestellter Zertifikate eingeführt wurden, speichern detaillierte Informationen über nahezu alle weltweit ausgestellten SSL-Zertifikate.

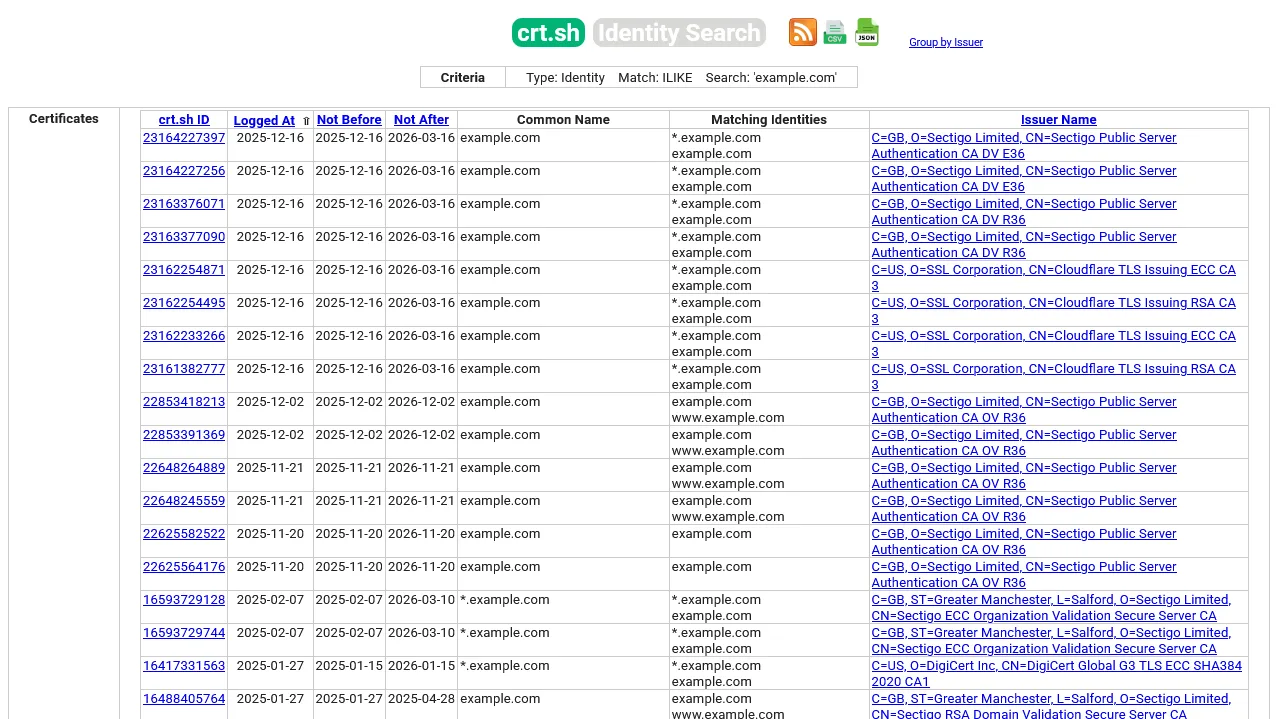

Diese Datenbanken sind frei zugänglich und können mit Diensten wie crt.sh komfortabel durchsucht werden – ähnlich einfach wie eine herkömmliche Suchmaschine.

Dabei werden nicht nur Hauptdomains erfasst, sondern auch sämtliche Subdomains, die bei der Zertifikatserstellung angegeben wurden. Unternehmen, die versuchen, interne Systeme oder administrative Schnittstellen durch vermeintlich „zufällige“ oder unbekannte Subdomains zu verbergen, wiegen sich daher in falscher Sicherheit. Solche Konstrukte ersetzen keinen echten Zugriffsschutz und können durch eine einfache Auswertung der Zertifikatslogs offengelegt werden.

Besonders problematisch ist, dass auf diese Weise Rückschlüsse auf interne Infrastruktur möglich sind. Angreifer können Dienste lokalisieren, Systemlandschaften analysieren und gezielt Schwachstellen suchen – oft ohne jemals direkten Kontakt mit dem eigentlichen Zielsystem gehabt zu haben.

Hinzu kommt ein langfristiger Aspekt: Zertifikatsinformationen bleiben in vielen dieser Datenbanken über Jahre oder sogar Jahrzehnte erhalten. Auch abgelaufene oder längst ersetzte Zertifikate lassen sich einsehen, wodurch historische Entwicklungen von Domain- und Infrastrukturstrukturen rekonstruierbar werden.

Die Konsequenz ist klar: SSL-Zertifikate sind ein wichtiges Sicherheitsinstrument, dürfen aber nicht als Mittel zur Verschleierung oder Zugangskontrolle missverstanden werden. Wer sensible Systeme schützen will, muss auf saubere Netzsegmentierung, Authentifizierung und Zugriffsbeschränkungen setzen – nicht auf vermeintliche Unsichtbarkeit im öffentlichen Raum des Internets.